スマート コントラクトの作成または変更にかかるコストは通常、トランザクションあたり 2 ドル未満であり、マルウェアを配布する従来の方法に比べて資金と労力の面で大幅な節約になります。

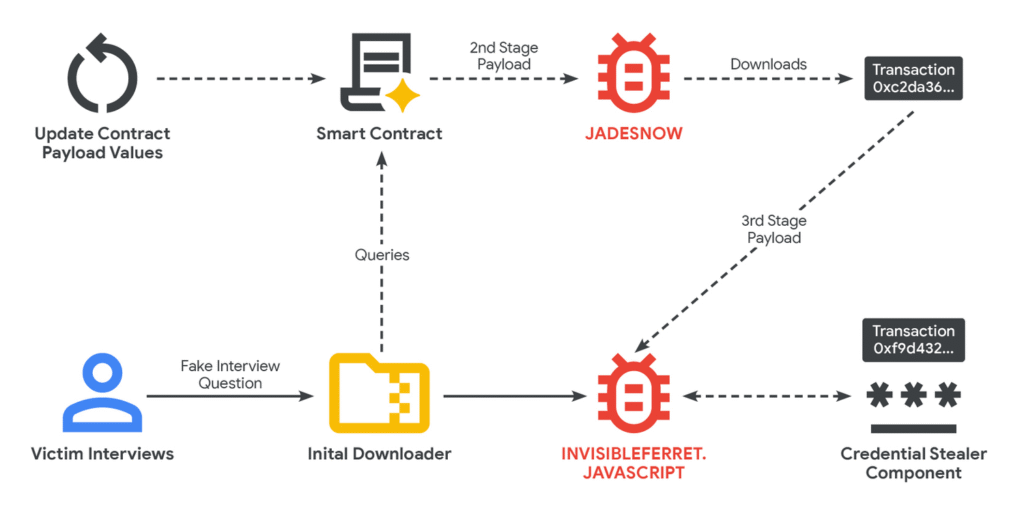

Google が観察した EtherHiding に加えて、偽の仕事の募集を利用して標的を誘惑するソーシャル エンジニアリング キャンペーンが重ねられており、その多くは仮想通貨アプリやその他のオンライン サービスの開発者でした。選考プロセス中、受験者はコーディングまたはコードレビューのスキルを実証するテストを実施する必要があります。テストを完了するために必要なファイルには、悪意のあるコードが埋め込まれています。

UNC5342 EtherHiding フローの図。

感染プロセスは段階的にインストールされるマルウェアの連鎖に依存します。最終的なペイロードの実行を担当する後続のステージは、ハッカーがイーサリアムおよび BNB スマート チェーン ブロックチェーンに保存するスマート コントラクトを通じてインストールされ、誰からでもアップロードを受け入れます。

Googleが観察したグループの1つ、UNC5342として追跡される北朝鮮支援のチームは、JadeSnowとして追跡される初期段階のマルウェアを使用して、BNBとイーサリアムの両方のブロックチェーンから後期段階のマルウェアを取得します。 Google の研究者は次のことを観察しました。

脅威アクターが EtherHiding 活動に複数のブロックチェーンを利用するのは珍しいことです。これは、北朝鮮のサイバーオペレーターのチーム間の運用上の細分化を示している可能性があります。最後に、キャンペーンでは EtherHiding の柔軟な性質を頻繁に活用して、感染チェーンを更新し、ペイロードの配信場所を変更します。 1 つのトランザクションで、JADESNOW ダウンローダーは、イーサリアムでのペイロードのフェッチから BNB スマート チェーンでのペイロードのフェッチに切り替えることができます。この切り替えは分析を複雑にするだけでなく、代替ネットワークによって提供されるより低い取引手数料を活用します。

研究者らは、金銭目的の別のグループであるUNC5142も同様にEtherHidingを利用していることを観察したと述べた。

北朝鮮のハッキング能力はかつては低級だと考えられていた。過去 10 年間にわたり、この国はスキル、焦点、リソースの向上を示す一連の大規模な攻撃キャンペーンを開始してきました。 2週間前、ブロックチェーン分析会社エリプティック 言った 国家は2025年までに20億ドル以上相当の暗号通貨を盗んでいる。